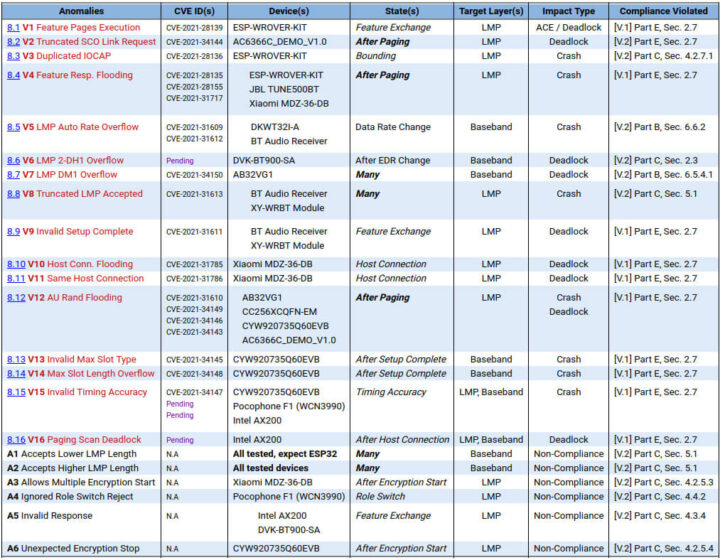

BrakTooth 是一个最近在商业闭源经典蓝牙协议栈中被爆出的一系列新安全漏洞,影响范围从通过固件崩溃和死锁引发拒绝服务 到可以在某些物联网设备中执行任意代码 。

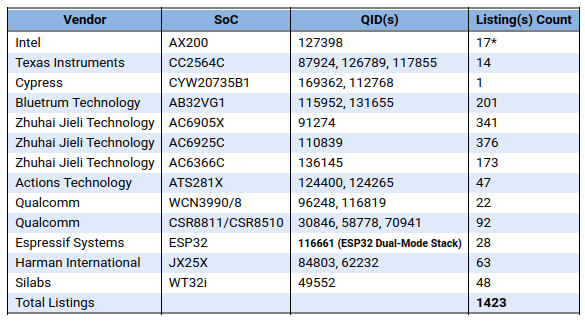

来自新加坡的一个团队在评估了 11 家供应商的 13 款蓝牙设备后发现了 16 个新的安全漏洞,但在浏览了使用受到该漏洞影响的处理器的认证蓝牙设备列表后,他们估计受 BrakTooth 安全漏洞影响的设备种类可能会扩大到 1400 台以上。

我们可以看到受 BrakTooth 影响的 SoC 列表包括一些我们熟知的名称,例如英特尔AX200、乐鑫科技ESP32、德州仪器CC2564C、高通CSR8811/CSR8510、我此前不久才评测过的中科蓝讯AB32VG1 板,还有其他更多的SoC……

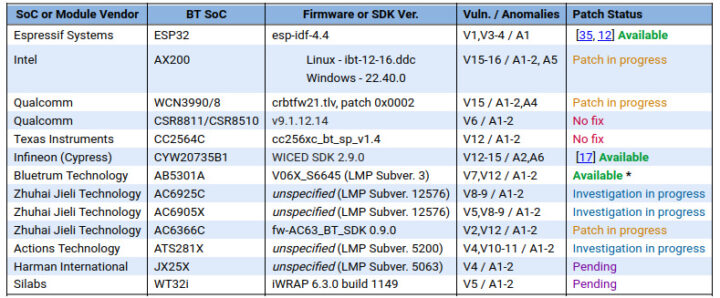

好消息是,大多数供应商要么已经提交了补丁,要么正在开发补丁。

乐鑫、英飞凌和 中科蓝讯已经发布了其固件的补丁集。更新 ESP32 固件非常重要,因为乐鑫是唯一受任意代码执行 影响的供应商。由于状态未知,Harman International 和 Silbas 仍显示为待处理。

高通将致力于修复 WCN3990/8,但不会修复 CSR8811/CSR8510,而德州仪器将仅在客户要求时才会解决 CC2564C 的问题,如下所述:

供应商德州仪器 (Texas Instruments)已成功知道了该安全问题,但是,现阶段没有制作补丁的计划。特别是根据德州仪器 PSIRT 团队的说法,他们只会在客户需要时才考虑制作补丁。

我们的团队联系了高通,询问高通是否可以为受影响的设备提供补丁。我们被告知的是他们正在修复 WCN3990/8,同时他们已经修复了高通CSR8811A08自2011年以来报告的安全问题,但这些修复仅适用于ROM版本为A12及更高的。不过对于2021年在使用CSR8811A08的新产品,暂无修复计划。此外,针对 CSR8510A10的修复也无法实现,因为缺少打补丁的ROM 空间。

你可以在研究论文中找到有关上述漏洞的详细信息。

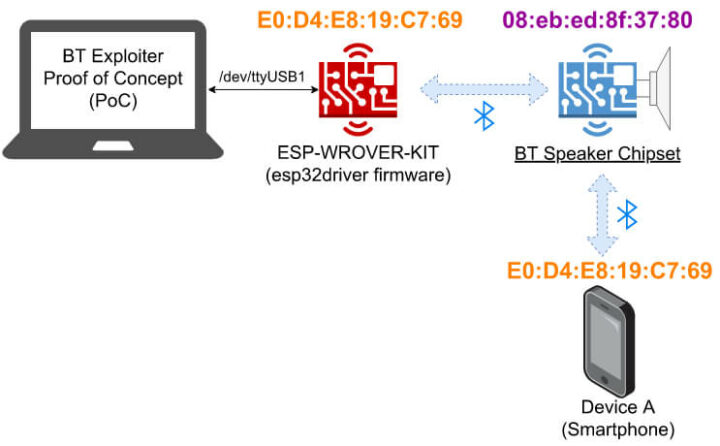

存在一线希望的是,针对这些漏洞我们有一个新工具可以使用ESP32 经典嗅探器。该工具是由 Matheus Garbelini 为了 ESP32的三个 BrakTooth 漏洞悬赏而开发的,该开源实用程序不像被动嗅探器那样与蓝牙网络交互,而是作为主动嗅探器将自身连接到远程 BT 设备并允许在 BT 主机协议栈的指导下测试 BT 协议的基带层,例如blue-kitchen 。ESP32 蓝牙经典嗅探器可以在 ESP32-DOIT 或 ESP32-DevKitC 等廉价板上工作。

你可以通过以下视频了解当使用蓝牙耳机作为测试设备时,如何利用 BrakTooth 漏洞来实施DOS连接攻击。

具体操作请参考该视频,点击链接即可观看:https://youtu.be/AekAMurR5Kk

该BrakTooth的PoC工具在2021年10月30日之前只提供给研究人员,蓝牙半导体,模块和OEM厂商,在这之后将会公开。

本文消息来源于ThreatPost,感谢 Zoobab 的提示。

文章翻译者:Taylor Lee,瑞科慧联(RAK)高级嵌入式开发工程师,有丰富的物联网和开源软硬件经验,熟悉行业主流软硬件框架,对行业发展动向有着敏锐的感知力和捕捉能力。