Linux5.12的发布又要延迟了,我们在4月22号刚报道了Linux 5.12ChangeLog,这次版本的更新主要涉及ARM、MIPS和RISC-V。正如报道中提到的,Linux原定于4月18日发布的Linux 5.12会推迟一周发布,而且会发布一个更新版本的Linux5.12-rc8。

但是,由于最近 “明尼苏达大学教授提交漏洞代码事件” 的发生,让我们知道Linux 5.12的发布会又要推迟了。事件的起因是明尼苏达大学的学生所做的一个关于开源安全脆弱性的调研项目。目前,Linux基金会的Greg Kroah Hartman针对这个事情已经正式发了邮件。

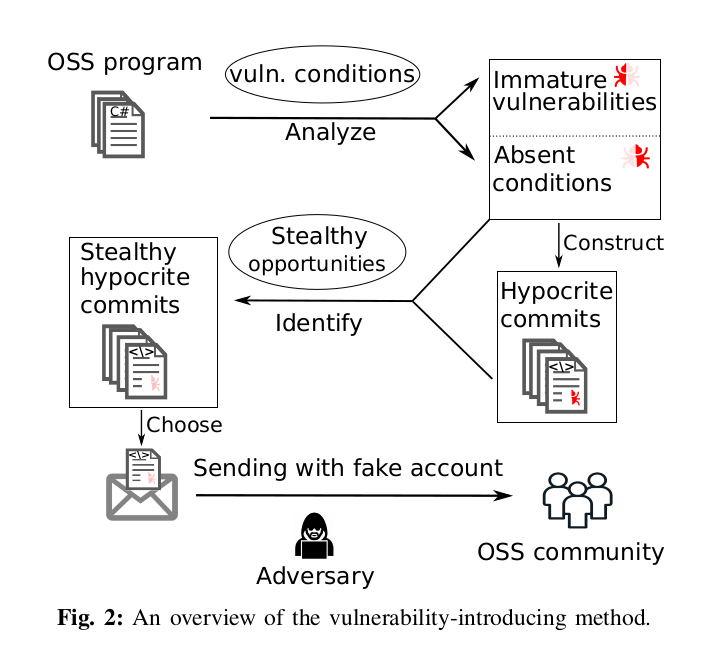

邮件原文:Linux官方已经已经决定收回所有来自 @umn.edu邮箱提交的代码,他们曾试图测试内核社区审查发现“已知恶意代码漏洞”的临时应变能力,这种提交方式简直就是“恶意提交”。你们可以在第42届IEEE安全与隐私研讨会上发表的一篇论文中找到他们恶意行为的证据,他们文论的名字为“开源的安全性漏洞,通过隐蔽提交代码的方式向开源代码注入漏洞”。

截至目前为止,他们的代码都要被重置(reverted),多达190次还原。这也意味着明尼苏达大学未来对Linux主线提交的任何代码,都会被Linux拒绝。

你们可以在Github 找到这个论文的原文,论文地址:https://github.com/QiushiWu/QiushiWu.github.io/blob/main/papers/OpenSourceInsecurity.pdf。

在研究报告中,它们的目标是针对那些“恶意瘾君子提交的方式”进行研究,包括在重要项目中引入第三方代码,这些重要项目包括Linux内核、Android、FreeBSD、Firefox、Chromium、OpenSSL等。他们的“概念验证实验”似乎只针对使用UAF(免费使用)漏洞的Linux内核,他们还在报告中声称:“他们在Linux内核中发现了6千个不成熟的UAF(免费使用)漏洞,这些漏洞有可能变成真正的大漏洞。”

论文作者还暗示这种做法是合乎道德的:一旦他们的补丁集确认完成之后,就会立即通知主线的维护人员。他们还义正言辞地说:“我们小心安全地进行着实验,没有在Linux分支中成为Git提交,会确保发现和引入的UAF漏洞代码不会被合并到实际的Linux代码当中,我们的目标不是引入漏洞来危害开源软件体系(OSS)。一旦维护的人员确认我们的补丁(比如通过邮件的形式回复“看起来不错”),我们就会立即通知维护者我们针对UAF代码的实验目的,并且要求他们不要去合并代码。所以,这并不会影响到Linux用户。”

但是读了Linux基金会Greg的邮件后,我觉得他并不认可实验人员的说法,或者他们有一些误会和没有沟通清楚的地方,目前我们还不知道导致这个问题的具体原因是什么。

开源项目的安全性审查实验是一个非常值得称赞的举措。但测试也是一个值得深思的问题,因为不是每次都会通过一个“瘾君子提交”的方式提前通知审查者让他们知道这个是一个漏洞。目前,这方面如何加强我还不知道,如果你有好的建议的话,欢迎在评论区留言。

感谢dgp的提示。

文章翻译者:Nicholas,技术支持工程师、瑞科慧联(RAK)高级工程师,深耕嵌入式开发技术、物联网行业多年,拥有丰富的行业经验和新颖独到的眼光!