备注:重放攻击,指攻击者发送一个目的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程,破坏认证的正确性。

数据对我们非常有价值,因此 Alt Shift 就设计了BusKill USB kill cord,其好处就是当你的设备被强行从身边拿走时,它会自动执行一个用户可配置的触发器。所以,这个产品对记者和经常需要参加活动的人来说应该特别有用,因为他们设备中的敏感数据常常有可能会被政府、加密交易商、军事人员等没收。

其实,BusKill 只是将一根通过磁性分离器连接到计算机和用户的 USB 电缆上,就像一个皮带环。这样操作之后,如果 BusKill 在软件准备就绪时断开电缆,就会触发一个可配置的 Python 脚本。

BusKill USB Kill cord

BusKill 由四个硬件组件组成,带有自定义磁性分离器、一根标准 USB 延长线和通过钥匙环连接到登山扣的 USB随身驱动盘。我在这个系统中找不到对 USB 随身驱动盘的明确解释,我只能假设它是用于 USB 移除或插入的。对了,BusKill 是完全开源的,你可以在 Github 上找到 Python 脚本、GUI,以及磁力分离器的 OpenSCAD 文件。该产品有一个单独的网站,网站上提供了包含更多详细信息的文档,例如就列出了支持的操作系统有:Windows 10、Mac OS 10.05 以及 Ubuntu 20.04/18.04。

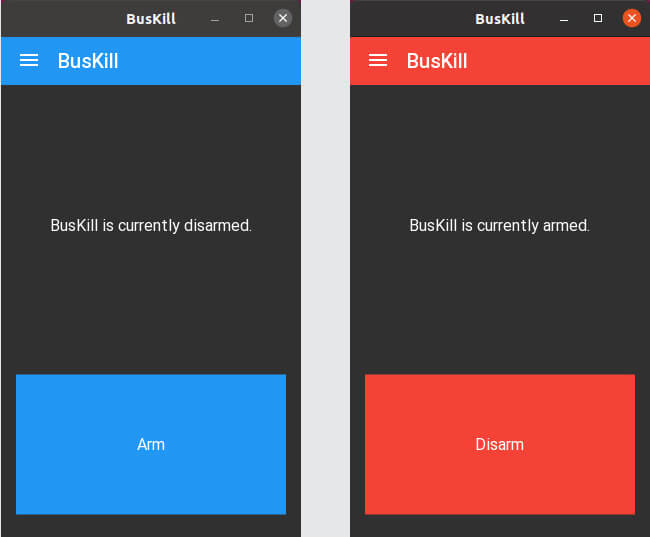

BusKill 可以通过命令或 GUI 程序布防或撤防,而且对你的系统也会有不同的保护等级。默认情况下,其程序不会破坏任何数据,如果在 BusKill 已布防后 USB 电缆断开连接,那么该程序就只会关闭你的计算机。总的来说,该解决方案提供了更大的灵活性,特别是对于可以手动添加辅助触发器的高级 Linux 用户,比如:擦除 LUKS header的自毁触发器,使整个磁盘永久无法访问。

不过,这也带来了意外拔出可能会造成的问题,当你忘记 USB kill cord连接到你的计算机时,你的数据可能会被清除。Alt Shift 在FAQ中也解答了这个问题:

BusKill 的分离式连接器使用强力磁铁,可降低误报风险。

也就是说,它被设计成“在脱离时触发”,因此如果你不小心触发了 BusKill(例如:在没有解除 BusKill 的情况下站起来喝杯咖啡,导致连接器脱离),那么最糟糕的情况(如果你在使用 BusKill 应用程序而没有手动添加辅助触发器)就是你的电脑关机。

以下是一些避免错误的提示:

- 使用 BusKill 时,请在坚固的桌子和舒适的椅子上工作

- 在应用程序中启用 BusKill 后,记住避免移动你的笔记本电脑

- 刚开始的那几天,最好限制自己只使用锁定屏幕触发器,以免因为自己习惯在上厕所之前解除 BusKill,从而导致计算上的工作丢失

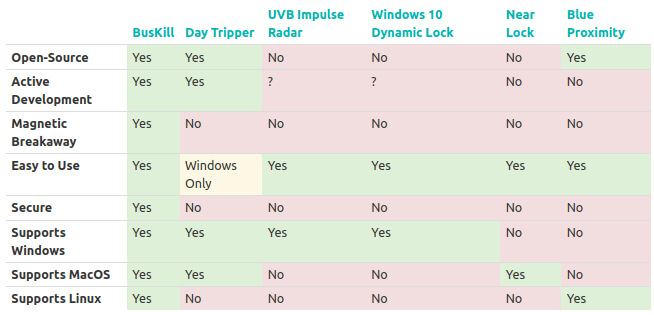

这类系统过去的设计大多都依赖于蓝牙、2.4 GHz ISM和DayTripper等解决方案,但是由于无线电干扰和重放攻击等潜在攻击,这些系统可能并没有那么安全。

完整的 BusKill 套件已经在 Crowd Supply 上推出了售价是 89 美元,如果你想用加密货币付款,同样也可以在该公司的商店购买。全球范围内都是免费配送的,这些订单预计会在 2022 年 6 月左右发货。

文章翻译者:Jacob,嵌入式系统测试工程师、RAK高级工程师,物联网行业多年工作经验,熟悉嵌入式开发、测试各个环节,对不同产品有自己专业的分析与评估。